보안 토큰

"오늘의AI위키"의 AI를 통해 더욱 풍부하고 폭넓은 지식 경험을 누리세요.

1. 개요

보안 토큰은 물리적 접근 통제나 온라인 서비스 인증을 위해 사용되는 장치로, 다양한 형태와 기능을 가지고 있다. 초기에는 열쇠나 배지 형태로 사용되었으나, 기술 발전과 함께 스마트 카드, USB 토큰, OTP 생성기 등 다양한 형태로 발전했다. 보안 토큰은 연결 방식, 기능, 형태에 따라 여러 종류로 나뉘며, 정적 비밀번호, 동기식/비동기식 동적 비밀번호, 챌린지-응답 방식 등을 통해 신원을 증명한다. 분실, 도난, 중간자 공격 등의 취약점이 존재하며, 디지털 서명, 싱글 사인온(SSO) 등에 활용된다.

더 읽어볼만한 페이지

- 인증 방법 - 자동 번호판 인식

자동 번호판 인식은 이미지 처리 및 광학 문자 인식 기술을 활용하여 자동차 번호판의 문자와 숫자를 자동으로 인식하는 기술로, 교통 단속, 보안, 전자 요금 징수 등 다양한 분야에서 활용되지만 개인정보 침해, 시스템 오류, 기술 오용 등의 문제점도 존재하여 기술적, 제도적 개선이 요구된다. - 인증 방법 - 다요소 인증

다요소 인증은 사용자를 인증하기 위해 세 가지 요소(사용자가 가진 것, 아는 것, 무엇인가)를 조합하여 사용하는 보안 방식이다. - 컴퓨터 접근 제어 - 로그인

로그인은 특정 페이지, 웹사이트 또는 응용 프로그램에 접근하기 위해 사용자 이름과 암호를 입력하여 시스템에 접근하는 절차이며, 1960년대 시분할 시스템과 1970년대 BBS에서 사용되기 시작했다. - 컴퓨터 접근 제어 - SIM 카드

SIM 카드는 이동통신 장치에서 가입자 정보를 저장하고 네트워크를 인증하는 스마트 카드로, 가입자 식별 정보, 인증 정보, 전화번호부 등을 저장하며, 최근에는 내장형 eSIM으로 발전하고 있다. - 표시 이름과 문서 제목이 같은 위키공용분류 - 라우토카

라우토카는 피지 비치레부섬 서부에 위치한 피지에서 두 번째로 큰 도시이자 서부 지방의 행정 중심지로, 사탕수수 산업이 발달하여 "설탕 도시"로 알려져 있으며, 인도에서 온 계약 노동자들의 거주와 미 해군 기지 건설의 역사를 가지고 있고, 피지 산업 생산의 상당 부분을 담당하는 주요 기관들이 위치해 있다. - 표시 이름과 문서 제목이 같은 위키공용분류 - 코코넛

코코넛은 코코넛 야자나무의 열매로 식용 및 유지로 사용되며, 조리되지 않은 과육은 100g당 354kcal의 열량을 내는 다양한 영양 성분으로 구성되어 있고, 코코넛 파우더의 식이섬유는 대부분 불용성 식이섬유인 셀룰로오스이며, 태국 일부 지역에서는 코코넛 수확에 훈련된 원숭이를 이용하는 동물 학대 문제가 있다.

2. 역사

보안 토큰의 역사는 초기 형태의 물리적 보안 장치에서 시작하여, 현재의 디지털, 네트워크 기반 인증 시스템으로 발전해 왔다.

보안 토큰은 연결 방식, 기능, 형태에 따라 다양한 종류로 나뉜다. 토큰은 여러 인증 방법을 포함하여 매우 단순한 기능에서 매우 복잡한 기능에 이르기까지 다양한 기능을 가진 칩을 포함할 수 있다.

3. 종류

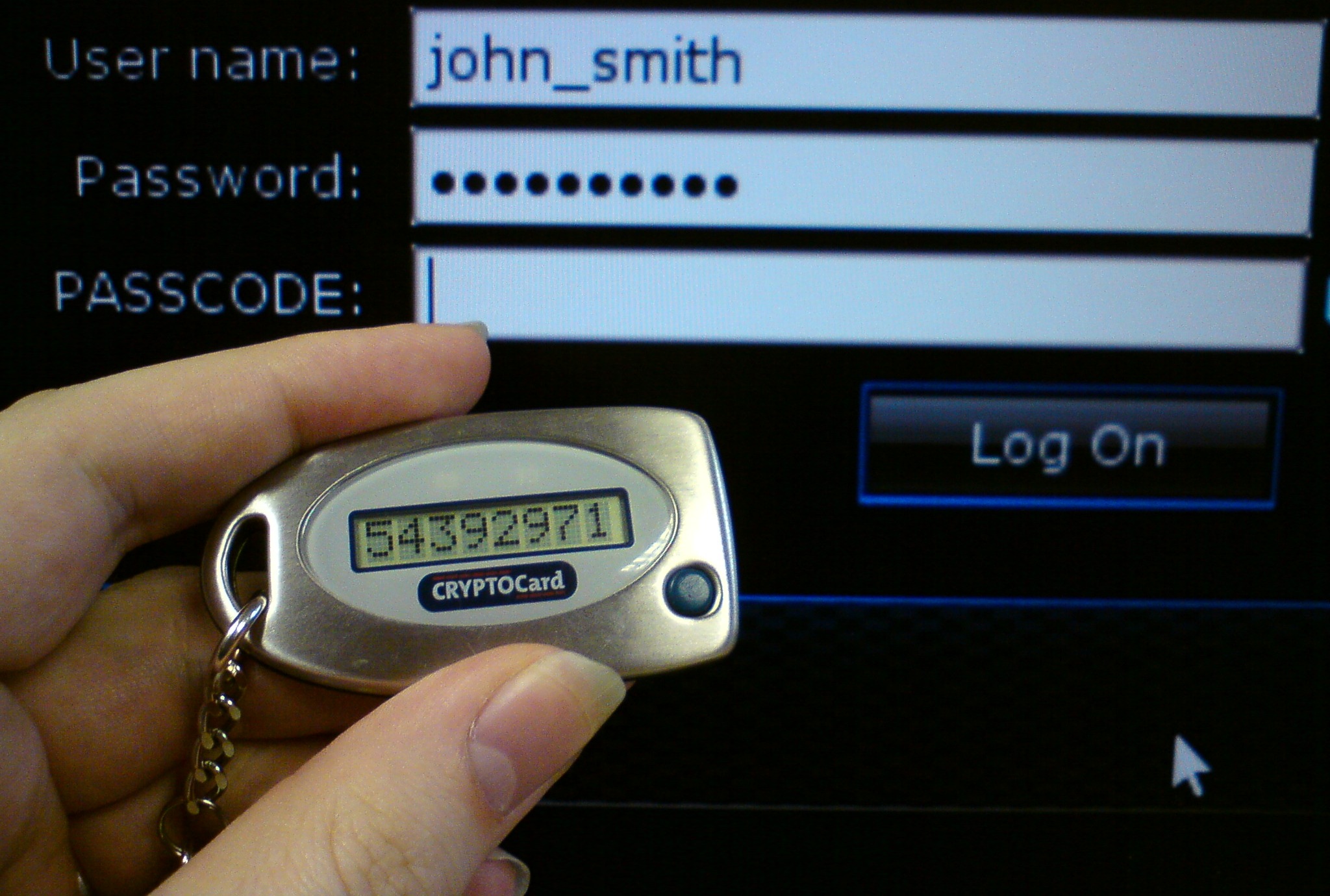

가장 단순한 보안 토큰은 컴퓨터에 연결할 필요가 없다. 토큰은 물리적인 디스플레이를 가지고 있으며, 인증하는 사용자는 표시된 숫자를 입력하여 로그인한다. 다른 토큰은 블루투스와 같은 무선 기술을 사용하여 컴퓨터에 연결된다. 이러한 토큰은 키 시퀀스를 로컬 클라이언트 또는 근처의 액세스 포인트로 전송한다.[4]

또 다른 형태의 토큰은 음성, SMS 또는 USSD와 같은 아웃오브밴드 채널을 사용하여 통신하는 모바일 장치로, 수년 동안 널리 사용되어 왔다.

또 다른 토큰은 컴퓨터에 연결되며 PIN이 필요할 수 있다. 토큰 유형에 따라 컴퓨터 운영 체제는 토큰에서 키를 읽고 암호화 작업을 수행하거나 토큰의 펌웨어에 이 작업을 수행하도록 요청한다.

일부 컴퓨터 프로그램에서 소프트웨어 소유권을 증명하기 위해 필요한 하드웨어 동글도 관련 응용 프로그램이다. 동글은 입력 장치에 배치되며, 소프트웨어는 해당 I/O 장치에 접근하여 해당 소프트웨어의 사용을 인가한다.

다양한 공급업체에서 상용 솔루션을 제공하며, 각 공급업체는 다양한 보안 기능을 자체적으로(그리고 종종 특허를 받은) 구현한다. 특정 보안 표준을 충족하는 토큰 설계는 연방 보안 표준인 FIPS 140을 준수하는 것으로 미국에서 인증된다.[5] 어떠한 종류의 인증도 없는 토큰은 종종 정부 또는 산업 보안 표준을 충족하지 않고, 엄격한 테스트를 거치지 않으며, 설계가 제3자 기관에 의해 독립적으로 감사된 토큰 솔루션과 동일한 수준의 암호화 보안을 제공할 수 없기 때문에 의심스럽게 여겨지기도 한다.

많은 연결된 토큰은 스마트 카드 기술을 사용한다. 스마트 카드는 매우 저렴하고(약 10센트) 입증된 보안 메커니즘(현금 카드와 같은 금융 기관에서 사용)을 포함하고 있다. 그러나 스마트 카드의 계산 성능은 극도로 낮은 전력 소비와 초박형 폼 팩터 요구 사항 때문에 종종 제한적이다.

내부에 스마트 카드 칩을 포함하는 스마트 카드 기반 USB 토큰은 USB 토큰과 스마트 카드의 기능을 모두 제공한다. 이는 광범위한 보안 솔루션을 가능하게 하며, 고유한 입력 장치가 필요 없이 기존 스마트 카드의 기능과 보안을 제공한다. 컴퓨터 운영 체제의 관점에서 볼 때 이러한 토큰은 제거할 수 없는 스마트 카드 하나가 있는 USB 연결 스마트 카드 리더이다.[7]

3. 1. 연결 방식

연결형 토큰은 사용자가 인증하려는 컴퓨터에 물리적으로 연결해야 하는 토큰이다. 연결이 이루어지면 자동으로 인증 정보를 클라이언트 컴퓨터로 전송하므로 사용자가 직접 정보를 입력할 필요가 없다. 하지만 연결형 토큰을 사용하려면 적절한 입력 장치가 설치되어 있어야 한다. 가장 일반적인 유형은 스마트 카드와 USB 토큰(보안 키)이며, 각각 스마트 카드 리더와 USB 포트가 필요하다.[6] 2015년부터 주요 브라우저에서 지원을 시작하면서 FIDO 연합의 FIDO2 토큰이 널리 사용되고 있으며, 인기 웹사이트와 소셜 미디어 사이트에서도 지원되어 소비자들에게 점점 더 인기를 얻고 있다.

구형 PC 카드 토큰은 주로 노트북에서 작동하도록 제작되었다. Type II PC 카드는 Type III보다 두께가 절반이므로 토큰으로 선호된다.

아이폰, 아이패드, 안드로이드와 같은 모바일 장치와 기타 액세서리 간의 연결에는 오디오 잭 포트가 비교적 실용적인 방법이다. 가장 잘 알려진 장치는 Square로, iOS 및 Android 장치용 신용 카드 리더이다.

일부에서는 특수 목적 인터페이스(예: 미국 국가안보국에서 배포한 암호화 점화 키)를 사용한다. 토큰은 사진 신분증으로도 사용될 수 있다. 휴대 전화와 PDA도 적절한 프로그래밍을 통해 보안 토큰 역할을 할 수 있다.

비접촉식 토큰은 클라이언트 컴퓨터와 논리적 연결을 형성하지만 물리적 연결은 필요하지 않다. 물리적 접촉이 필요 없어 접속형 및 비접속형 토큰보다 편리하다. 따라서 비접촉식 토큰은 키리스 엔트리 시스템 및 모빌 스피드패스와 같은 전자 결제 솔루션에 널리 사용된다. 스피드패스는 RFID를 사용하여 키체인 토큰에서 인증 정보를 전송한다.[8] 하지만 존스 홉킨스 대학교 및 RSA 연구소의 연구원들이 RFID 태그를 쉽게 해킹하고 복제할 수 있다는 사실을 발견한 이후, RFID 토큰에 대한 다양한 보안 우려가 제기되었다.

비접촉식 토큰의 또 다른 단점은 배터리 수명이 비교적 짧다는 것이다. 일반적으로 5~6년에 불과하며, 10년 이상 지속될 수 있는 USB 토큰에 비해 짧다. 하지만 일부 토큰에서는 배터리 교체가 가능하여 비용을 절감할 수 있다.

근거리 무선 통신 (NFC) 토큰은 블루투스 토큰과 결합되어 여러 모드로 작동할 수 있으며, 연결된 상태와 연결되지 않은 상태 모두에서 작동한다. NFC 인증은 약 0.30m 이내에서 작동한다. NFC 프로토콜은 짧은 거리를 리더에 연결하는 반면, 블루투스 연결은 인증을 가능하게 하기 위해 토큰과 함께 데이터를 제공하는 역할을 한다. 또한 블루투스 링크가 연결되지 않은 경우, 토큰은 NFC 리더에 대한 대략적인 위치 정보에서 로컬에 저장된 인증 정보를 제공하고, 커넥터에 대한 정확한 위치 지정에서 해방된다.

3. 2. 기능

보안 토큰은 신원을 증명하는 데 사용되는 일부 비밀 정보를 포함하고 있으며, 이 정보를 사용하는 방법에는 네 가지가 있다.

시간 동기화된 일회용 비밀번호는 설정된 시간 간격(예: 매분 1회)으로 지속적으로 변경된다. 이를 위해서는 클라이언트 토큰과 인증 서버 간에 일종의 동기화가 필요하다. 연결이 끊어진 토큰은 배포 전에 시간 동기화가 완료되며, 다른 유형은 토큰이 입력 장치에 삽입될 때 동기화를 수행한다.

해시 체인과 같은 복잡한 수학적 알고리즘을 사용하여 공유 비밀 키에서 일련의 일회용 비밀번호를 생성하는 또 다른 유형도 있다. 각 비밀번호는 이전 비밀번호를 알고 있더라도 고유하다. 오픈 소스 OATH 알고리즘은 표준화되어 있으며, 다른 알고리즘은 미국 특허의 적용을 받는다.

블루투스 로우 에너지 프로토콜은 무선 전송의 오래 지속되는 배터리 수명을 제공한다. 내재된 블루투스 신원 데이터 전송은 인증 지원에 있어 가장 낮은 품질을 나타내며, 트랜잭션 데이터 교환을 위한 양방향 연결은 가장 정교한 인증 절차에 사용된다. 자동 전송 전력 제어는 방사형 거리 추정을 시도하며, 표준화된 블루투스 전력 제어 알고리즘과는 별개로 최소 요구 전송 전력에 대한 보정을 제공하는 탈출이 가능하다.[9]

블루투스 토큰은 종종 USB 토큰과 결합되어 연결/비연결 상태 모두에서 작동한다. 블루투스 인증은 약 9.75m 이내에서 작동하며, 링크가 제대로 작동하지 않으면 토큰을 USB 입력 장치에 삽입하여 작동시킬 수 있다.

스마트 카드와 함께 사용하여 더 많은 양의 신원 데이터를 로컬에 저장하고 정보를 처리하는 조합도 있다.[10] 지문 자격 증명의 안전한 저장 및 토큰화된 릴리스를 결합한 비접촉식 BLE 토큰도 그 예이다.[11]

USB 작동 모드에서는 USB 플러그에 기계적으로 연결된 상태에서 토큰에 주의를 기울여야 한다. 블루투스 작동 모드의 장점은 거리 측정과 함께 서명 해제를 결합할 수 있다는 것이다. 전자 끈 개념을 따라 관련 제품이 준비 중이다.

프로그래밍 가능 토큰은 Google Authenticator와 같은 모바일 애플리케이션의 "드롭인" 대체품으로 판매되며(miniOTP[13]), 모바일 앱을 대체하거나 백업으로 병렬 사용할 수 있다.

대부분의 보안 토큰(하드웨어 토큰)은 주머니나 지갑에 넣고 다닐 수 있을 정도로 작으며, 키체인에 부착할 수 있도록 설계된 것도 있다. 카드 크기 토큰에는 PIN 코드 입력을 위한 작은 키패드나 일회용 비밀번호 표시를 위한 작은 표시부가 있다. USB 단자에 삽입하여 사용하는 것도 있으며, 이 경우 시판되는 USB 메모리와 같은 소형이 많다.

토큰 내부에는 디지털 서명의 서명 키(암호 키)나 지문 같은 생체 인증을 위한 템플릿 정보를 기억하는 것도 있다. 비밀 정보를 저장하는 경우에는 내충격성을 갖는 패키지에 담도록 설계된 것도 있다.

일회용 비밀번호에는 로그인마다 변경되는 유형과 설정된 시간이 경과한 후에 변경되는 유형이 있다. 로그인 시마다 변경되는 유형은 비밀 공유 키를 초기값으로 하여 이전 패스워드로부터 새로운 패스워드를 생성하기 위해 암호론적인 해시 함수와 같은 복잡한 수학적 알고리즘을 이용한다.

오픈 소스 OATH 알고리즘은 표준화되어 있지만, 다른 알고리즘은 미국 특허로 되어 있다.

시간 동기 원타임 패스워드는 설정된 시간 간격(예: 1분)마다 끊임없이 변화한다.3. 3. 형태

보안 토큰은 다양한 형태와 기능을 가지며, 연결 방식에 따라 분류할 수 있다.

1. 단절형 토큰:

2. 연결형 토큰:

3. 비접촉식 토큰:

4. 블루투스 토큰:

5. 근거리 무선 통신 (NFC) 토큰:

6. 프로그래밍 가능 토큰:

7. 기타 형태:

4. 기술 방식

보안 토큰은 다양한 기술 방식을 통해 인증 정보를 생성하고 관리한다.

4. 1. 시간 동기화 방식

시간 동기화된 일회용 비밀번호는 설정된 시간 간격(예: 매분 1회)으로 지속적으로 변경된다. 이를 위해서는 클라이언트의 토큰과 인증 서버 간에 일종의 동기화가 존재해야 한다. 연결이 끊어진 토큰의 경우, 이 시간 동기화는 토큰이 클라이언트에게 배포되기 전에 수행된다. 다른 토큰 유형은 토큰이 입력 장치에 삽입될 때 동기화를 수행한다.[2] 시간 동기화된 토큰의 주요 문제는 시간이 지남에 따라 동기화가 해제될 수 있다는 것이다.[2] 그러나 RSA의 SecurID와 같은 일부 시스템에서는 사용자가 서버와 토큰을 재동기화할 수 있으며, 때로는 여러 개의 연속된 비밀번호를 입력하여 수행할 수 있다. 대부분은 교체 가능한 배터리를 가질 수 없으며 교체해야 하기 전에 최대 5년까지만 지속되므로 추가 비용이 발생한다.[3]시간 동기 방식의 예시는 다음과 같다.

4. 2. 챌린지-응답 방식

인증 서버가 제시하는 챌린지(임의의 값)에 대해, 토큰은 개인 키를 사용하여 응답을 생성한다.4. 3. 이벤트 기반 방식

제시된 소스는 "이벤트 기반 방식" 섹션에 대한 내용이 아니라 시간 동기 방식 OTP에 대한 설명을 담고 있습니다. 따라서 주어진 요약("특정 이벤트(예: 버튼 누름) 발생 시 OTP를 생성한다.")과는 관련이 없습니다. 요약에 맞는 내용이 소스에 없으므로, 섹션에 맞는 내용을 작성할 수 없습니다. 빈 텍스트를 반환합니다.4. 4. 해시 체인 방식

Hash chain영어 방식은 공유 비밀 키와 해시 함수를 사용하여 일련의 일회용 비밀번호(OTP)를 생성한다. 각 비밀번호는 이전 비밀번호를 알고 있더라도 고유하며 예측 불가능하다. 이는 이전의 모든 비밀번호를 알고 있는 공격자도 다음 비밀번호를 추측할 수 없음을 의미한다.5. 취약점 및 대응

보안 토큰은 분실, 도난, 해킹 등 다양한 취약점에 노출될 수 있다.

중간자 공격은 공격자가 사용자와 서버 사이에서 정보를 가로채는 방식으로, 보안 토큰도 이에 취약하다. 2006년 씨티은행 고객들은 하드웨어 토큰을 사용했음에도 피싱 공격을 당했다.[14][15]

2012년에는 비밀 키 추출 방법이 개발되어 코드 유출 위험성이 제기되었다.[16][17][18][19]

5. 1. 분실 및 도난

보안 토큰을 분실하거나 도난당했을 때, 이중 인증(예: PIN, 생체 인식)을 통해 토큰의 부정 사용을 방지할 수 있다. 예를 들어, 토큰이 제공하는 정보와 함께 PIN을 입력해야만 인증이 완료되는 방식이다.[4] 토큰을 분실한 경우에는 즉시 신고하여 해당 토큰을 무효화해야 한다.5. 2. 중간자 공격

사용자가 인터넷과 같이 신뢰할 수 없는 네트워크를 통해 인증하는 모든 시스템은 중간자 공격에 취약하다. 중간자 공격은 공격자가 사용자와 서버 사이에서 "중개자" 역할을 하며, 사용자로부터 토큰 출력을 요청한 다음 이를 인증 시스템에 제공하는 공격이다. 토큰 값은 수학적으로 정확하기 때문에 인증이 성공하고 공격자에게 접근 권한이 부여된다. 2006년에는 씨티은행(Citibank)이 하드웨어 토큰을 사용하는 고객들이 우크라이나 기반의 대규모 중간자 피싱 공격의 피해를 입었다.[14][15]5. 3. 코드 유출

2012년, INRIA 파리-로크앙쿠르의 Prosecco 연구팀은 여러 PKCS #11 암호화 장치에서 비밀 키를 추출하는 효율적인 방법을 개발했다.[16][17] 이 연구 결과는 INRIA 기술 보고서 RR-7944, ID hal-00691958에 문서화되었으며,[18] CRYPTO 2012에서 발표되었다.[19]6. 한국의 보안 토큰

공인인증서 폐지 이후 한국에서는 다양한 민간 인증서가 등장하면서 보안 토큰 기술이 더욱 중요해지고 있다. PASS, 카카오페이 인증, 네이버 인증 등 모바일 기반 인증 서비스가 확산되고 있으며, 금융, 공공, 기업 등 다양한 분야에서 여러 형태의 보안 토큰이 활용되고 있다.

6. 1. 공인인증서 폐지

보안 토큰은 2단계 인증 및 다단계 인증 솔루션에서 "소지하고 있는 것" 구성 요소를 제공한다.6. 2. 민간 인증서 확산

금융, 공공, 기업 등 다양한 분야에서 여러 형태의 보안 토큰이 활용되고 있다. PASS, 카카오페이 인증, 네이버 인증 등 모바일 기반 인증 서비스가 확산되고 있다.6. 3. 보안 토큰 관련 기업

다양한 공급업체에서 상용 솔루션을 제공하며, 각 공급업체는 자체적으로(그리고 종종 특허를 받은) 다양한 보안 기능을 구현한다.[5] 특정 보안 표준을 충족하는 토큰 설계는 미국에서 연방 보안 표준인 FIPS 140을 준수하는 것으로 인증된다.[5]

7. 디지털 서명

보안 토큰은 디지털 서명 생성에 필요한 개인 키를 안전하게 보관하고 관리하는 데 사용될 수 있다. 디지털 서명은 서명 권한이 있는 사람만 아는 개인 키로 만들어져야 한다.[1] 토큰은 개인 키를 안전하게 생성하고 저장하여 안전한 디지털 서명을 지원하며, 사용자 신원 증명에도 사용되어 사용자 인증에도 쓰인다.

토큰이 사용자를 식별하려면 모든 토큰에 고유한 일련 번호가 있어야 한다.

7. 1. 개인 키 보호

디지털 서명이 일반적인 수기 서명처럼 신뢰를 얻으려면, 서명을 생성할 권한이 있는 사용자만이 디지털 서명을 생성하는 데 사용되는 개인 키에 접근할 수 있어야 한다. 서명 키의 생성과 보관을 토큰 내부에서 수행하면 안전한 디지털 서명이 가능하며, 서명 키는 사용자의 신원을 증명하는 데에도 사용될 수 있으므로 사용자 인증에도 활용된다.[7]7. 2. 부인 방지

디지털 서명은 일반적인 수기 서명처럼 신뢰할 수 있으며, 서명을 할 권한이 있는 사람만 알고 있는 개인 키로 만들어져야 한다.[1] 디지털 서명은 생성된 개인 키의 소유자만이 생성할 수 있으므로, 부인 방지 기능을 제공한다. 개인 키의 안전한 생성 및 저장을 토큰 내부에서 수행할 수 있다는 것은 안전한 디지털 서명을 가능하게 한다.[3]7. 3. 법적 효력

디지털 서명은 일부 국가 법률에 따라 완전히 인정되지 않는 경우도 있지만, 공인인증기관(CA)에서 발급한 인증서를 사용하는 경우 전자서명법에 따른 법적 효력을 가진다. 키보드 등의 사용자 인터페이스가 없는 토큰은 은행 계좌 번호 기반 은행 거래 확인 등 일부 디지털 서명 시나리오에서 사용될 수 없다.8. 싱글 사인온 (SSO)

기업용 싱글 사인온과 같은 일부 싱글 사인온(SSO) 솔루션은 토큰을 사용하여 시작 인증이나 비밀번호 자동 채우기 기능을 구현한다. 일반적으로 대부분의 토큰은 암호의 암호화 해시를 저장하여 토큰이 손상된 경우에도 암호를 보호한다.[12]

8. 1. 사용자 편의성

싱글 사인온(SSO) 솔루션을 이용하면 한 번의 인증으로 여러 서비스에 접근할 수 있어 사용자 편의성을 높인다. 예를 들어 기업용 싱글 사인온과 같은 솔루션은 토큰을 사용하여 원활한 인증 및 암호 자동 채우기를 지원한다.[12] 비밀번호가 토큰에 저장되므로 사용자는 비밀번호를 기억할 필요가 없어, 더 안전한 비밀번호를 선택하거나 할당받을 수 있다.8. 2. 보안 강화

기업용 싱글 사인온과 같은 싱글 사인온(SSO) 솔루션은 토큰을 사용하여 인증 및 암호 자동 채우기 기능을 구현한다. 사용자는 암호를 기억할 필요가 없어 더 안전한 암호를 선택하거나 할당받을 수 있다. 대부분의 토큰은 암호화된 암호 해시를 저장하여 토큰이 손상되어도 암호를 보호한다.[12]9. 활용 분야

보안 토큰은 매우 단순한 기능부터 복잡한 기능까지 다양한 기능을 가진 칩을 포함할 수 있으며, 여러 인증 방법을 포괄한다.

가장 단순한 형태의 보안 토큰은 컴퓨터 연결 없이 물리적 디스플레이를 통해 인증하는 방식이다. 사용자는 표시된 숫자를 입력하여 로그인한다. 다른 토큰은 블루투스와 같은 무선 기술을 사용하여 키 시퀀스를 전송한다.[4] 모바일 장치를 이용해 아웃오브밴드 채널(음성, SMS, USSD)로 통신하는 방식도 널리 쓰인다.

컴퓨터에 연결하는 토큰은 PIN을 요구할 수 있으며, 토큰 유형에 따라 컴퓨터 운영 체제가 키를 읽거나 토큰 펌웨어에 암호화 작업을 요청한다. 일부 컴퓨터 프로그램에서는 소프트웨어 소유권 증명을 위해 하드웨어 동글을 사용하기도 한다. 동글은 입력 장치에 배치되어 소프트웨어 사용을 인가한다.

연결 토큰은 인증하는 컴퓨터에 물리적으로 연결되어야 하며, 연결 시 자동으로 인증 정보를 전송한다. 스마트 카드와 USB 토큰(보안 키)이 대표적이며, 각각 스마트 카드 리더와 USB 포트가 필요하다. FIDO 얼라이언스에서 지원하는 FIDO2 토큰은 주요 웹사이트와 소셜 미디어에서 지원되어 소비자들에게 인기를 얻고 있다.

구형 PC 카드 토큰은 주로 노트북용으로 제작되었으며, Type II PC 카드가 선호된다.

아이폰, 아이패드, 안드로이드 장치와 같은 모바일 장치에서는 오디오 잭 포트를 연결 방법으로 사용하기도 한다. Square는 iOS 및 Android 장치용 신용 카드 리더로 잘 알려져 있다.

암호화 점화 키와 같이 특수 목적 인터페이스를 사용하는 경우도 있다. 토큰은 사진 신분증으로도 사용될 수 있으며, 휴대 전화와 PDA도 보안 토큰 역할을 할 수 있다.

9. 1. 금융

보안 토큰은 인터넷 뱅킹, 모바일 뱅킹 등 금융 거래 시 본인 인증 및 거래 승인에 사용되는 수단이다. 보안 토큰은 2단계 인증 및 다단계 인증에서 "소지하고 있는 것"에 해당한다.9. 2. 공공

정부, 공공기관 웹사이트 로그인, 전자 민원 서비스 이용 시 본인 인증에 보안 토큰이 사용된다.9. 3. 기업

기업은 내부 시스템 접근 통제, 데이터 보안, VPN 접속 등에 보안 토큰을 사용한다. 다양한 공급업체에서 상용 솔루션을 제공하며, 각자 자체적으로 (때로는 특허를 받은) 다양한 보안 기능을 구현한다. 특정 보안 표준을 충족하는 토큰 설계는 미국 연방 보안 표준인 FIPS 140을 준수하는 것으로 인증된다.[5]9. 4. 기타

보안 토큰은 온라인 게임, 포털 사이트 로그인 등 다양한 온라인 서비스에서 본인 인증에 사용된다. 또한, 출입 카드와 같이 물리적 접근을 통제하는 데에도 사용될 수 있다. 보안 토큰은 "소지하고 있는 것"을 기반으로 2단계 인증 및 다단계 인증 솔루션의 구성 요소를 제공한다.참조

[1]

논문

Security and Trust in Open Source Security Tokens

https://tches.iacr.o[...]

2021-07-09

[2]

웹사이트

Time drift: a major downside of TOTP hardware tokens

https://token2.mediu[...]

2020-11-21

[3]

웹사이트

Time Drift in TOTP Hardware Tokens Explained and Solved - Protectimus Solutions

https://www.protecti[...]

2020-11-21

[4]

웹사이트

2.3.3: Authentication Methods - Security Tokens

https://eng.libretex[...]

2023-05-08

[5]

보고서

Security requirements for cryptographic modules

https://nvlpubs.nist[...]

National Institute of Standards and Technology

2019-04

[6]

웹사이트

Two-factor authentication

http://www.insight.c[...]

Siemens Insight Consulting

2009-01-14

[7]

문서

Specification for Integrated Circuit(s) Cards Interface Devices

http://www.usb.org/d[...]

[8]

웹사이트

Does Your Car Key Pose a Security Risk?

http://www.pcworld.c[...]

PC World

2009-01-14

[9]

웹사이트

Verfahren zum Steuern der Freigabe einer Einrichtung oder eines Dienstes, als Master ausgebildete Sendeempfangseinrichtung sowie System mit derartiger Einrichtung

http://depatisnet.dp[...]

2018-04-16

[10]

웹사이트

"cgToken {{!}} certgate"

https://www.certgate[...]

[11]

웹사이트

Biometric U2F OTP Token - HYPR

https://www.hypr.com[...]

2018-04-16

[12]

웹사이트

2.3.3: Authentication Methods - Security Tokens

https://eng.libretex[...]

2024-11-21

[13]

문서

Programmable hardware tokens '' Token2 miniOTP''

https://www.token2.c[...]

[14]

뉴스

Phishers rip into two-factor authentication

https://www.theregis[...]

2018-09-25

[15]

뉴스

Citibank Phish Spoofs 2-Factor Authentication

http://voices.washin[...]

2018-09-25

[16]

뉴스

Computer Scientists Break Security Token Key in Record Time

http://bits.blogs.ny[...]

2012-06-25

[17]

뉴스

Team Prosecco dismantles security tokens

http://phys.org/news[...]

2014-03-29

[18]

웹사이트

Prosecco :: Publications

http://prosecco.gfor[...]

2014-03-29

[19]

웹사이트

Accepted Papers CRYPTO 2012

https://www.iacr.org[...]

2014-03-29

본 사이트는 AI가 위키백과와 뉴스 기사,정부 간행물,학술 논문등을 바탕으로 정보를 가공하여 제공하는 백과사전형 서비스입니다.

모든 문서는 AI에 의해 자동 생성되며, CC BY-SA 4.0 라이선스에 따라 이용할 수 있습니다.

하지만, 위키백과나 뉴스 기사 자체에 오류, 부정확한 정보, 또는 가짜 뉴스가 포함될 수 있으며, AI는 이러한 내용을 완벽하게 걸러내지 못할 수 있습니다.

따라서 제공되는 정보에 일부 오류나 편향이 있을 수 있으므로, 중요한 정보는 반드시 다른 출처를 통해 교차 검증하시기 바랍니다.

문의하기 : help@durumis.com